Aufgabe der Cyber-Forensik ist es, digitalen Spuren nach einem Cyberangriff zu identifizieren, selektieren, sicherzustellen sowie diese zu analysieren.

Die Cyber-Forensik

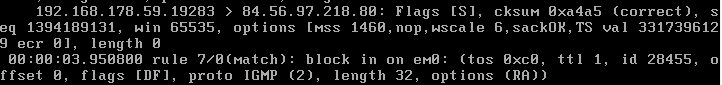

Cyber Incident und Forensik hilft bei einem IT-Sicherheitsvorfall wie z. B. einem Cyber-Angriff. Hier ist sofortiges Handeln entscheidend, um die Infrastruktur zu retten, forensische Spuren zu sicheren Angriffsvektoren zu ermitteln und die von den Angreifern möglicherweise hinterlassenen Backdoors aufzuspüren. Wie im realen Leben hinterlassen Menschen bei der Nutzung digitaler Geräte verschiedene digitalen Spuren wie Dateifragmente, Aktivitätsprotokolle, Zeitstempel, Metadaten etc. und bilden die Grundlage für die Cyber-Forensik. Sie ermöglichen die Rekonstruktion eines Cyberangriffs.

Leistungen Cyber-Forensik

- Identifizierung der Ursache und der Ziele eines Cyberangriffs (Cyber-Forensik)

- Auffinden von Hacking-Tools & forensichen Spuren

- Suche nach Datenzugriff/Exfiltration

- Identifizierung der Dauer des unbefugten Zugriffs auf das Netzwerk

- Geolokalisierung der Anmeldungen und deren Zuordnung

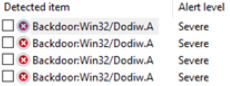

- Malware Analyse

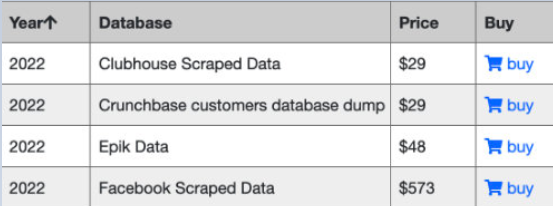

- Reconnaissance im Darknet (Data-Breach)

- Forensic Readiness (DER 2.2)

Methoden

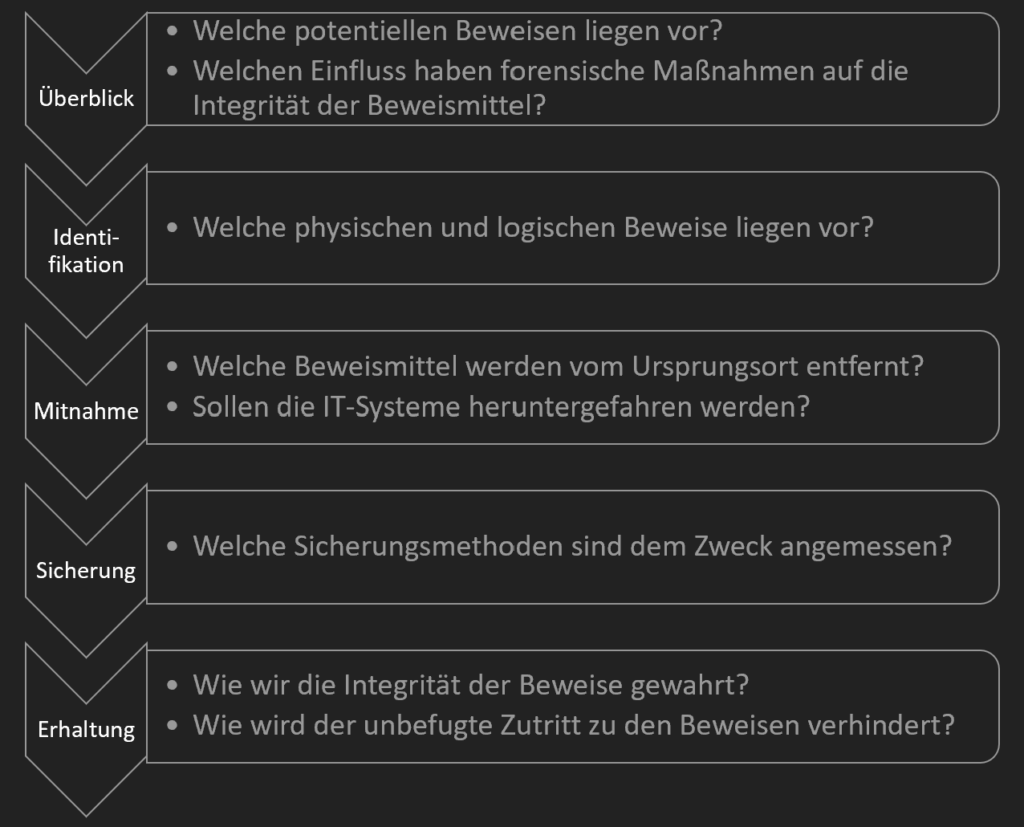

Bei der Durchführung von forensischen Untersuchungen legen wir großen Wert auf Transparenz und Nachvollziehbarkeit. Deshalb orientieren wir uns an dem ISO/IEC Standard 27037:2016, welcher einen Prozess definiert, wie digitale Beweismittel zu handhaben sind.

Für alle forensischen Untersuchungen wird eine sogenannte Chain of Custody erstellt, welcher bei Abschluss der Maßnahme an den Kunden übergeben wird. Dieser Beweiszettel stellt eine chronologische Dokumentation der Beweiskette da und sorgt so für entsprechende Transparenz.

Cyber-Forensik Verfahren

1. Incident

Bei Eintreten eines Sicherheitsvorfalls werden die Erstmaßnahmen anhand der Notfallplanung ergriffen. Prozesse des Incident Response Management laufen an, es wedern die ersten Maßnahmen ergriffen.

Die Forensik kann bereits in einer frühen Phase eines Incident Response aktiv werden, um zu prüfen, ob ein Angreifer noch im Netzwerk ist bzw. ob er irgendwelche Backdoors hinterlassen hat.

2. Wiederanlauf

In diesem Schritt wird die IT wieder hochgefahren und ein Notbetrieb eingerichtet. Ziel ist es, die wertschöpfenden Prozesse schnell wieder zum Laufen zu bringen.

Die Forensik untersucht den Vorfall, sichert und analysiert die digitalen Spuren und gibt Antwort drauf, wie der Vorfall sich genau darstellt. Auch unterstützt er dabei, dass der Wiederaufbau sicher durchgeführt kann.

3. Wiederherstellung

Der zerstörte Teil der IT-Infrastruktur wird wieder aufgebaut. Es folgt ein Übergang in einen Normalbetrieb.

Neben der internen IT-Forensik kann nun eine externe Untersuchung durchgeführt werden. Beispielsweise kann der forensische Fokus nun Darknet gelegt werden um nach geleakten/verkauften Unternehmensdaten untersucht werden.

Incident Response

Sie haben einen IT-Sicherheitsvorfall und benötigen Hilfe?

Was Sie machen?

Ruhe bewahren!

Was wir machen?

Uns auf den Weg!

Erstmaßnahmen

- Ruhe bewahren und keine Panik auslösen.

- Arbeiten mit oder an dem IT-System sofort einstellen.

- Betroffenes IT-System vom Netzwerk isolieren (ggf. auch segmentieren).

- Nicht herunterfahren (beeinträchtigt forensische Untersuchungen).

- Bisherige Schritte und Unregelmäßigkeiten dokumentieren, ggf. Beobachtungen in Form von Screenshots festhalten.

- Weitere Schritte zur Problemlösung nur mit den zuständigen IT-Administratoren besprechen.

- Bei nicht behebbaren IT-Sicherheitsvorfällen sofort mit uns oder dem IT-Dienstleister des Vertrauens Kontakt aufnehmen.

- Weitere Maßnahmen erst nach Rücksprache mit Experten einleiten bzw. umsetzen.