IT-Security Management schafft die grundlegenden Prozesse für eine effiziente Cyberabwehr

Managementsysteme für effiziente Cybersicherheit

ISMS

Ein Informationssicherheits-Managementsystem umfasst Methoden, Verfahren und Werkzeuge zur grundsätzlichen Gestaltung und Steuerung der Informationssicherheit.

IT-Risikomanagement

Das IT-Risikomanagement schafft die Grundlagen um Anforderungen an das eigene Sicherheitsprogramm ableiten zu können. So können technische und organisatorische Sicherheitsmaßnahmen effektiv und effizient eingesetzt werden.

IT-Disaster Recorvery

IT-Disaster Recovery bereitet IT-Systeme und -Prozesse auf den Ausfall von IT-Systemen im Rahmen von z.B. Cyber-Angriffen vor. Dies ermöglicht ein effizientes Krisenmanagement und reduziert Datenverluste auf ein akzeptables Maß.

Obwohl Managementsysteme keinen direkten Schutz vor Cyber-Angriffen bieten, leisten diese einen wichtigen Beitrag, um Sicherheitstechnologien effektiv und effizient einzusetzen. Gezielte, auf die Bedürfnisse des Unternehmens abgestimmte Schutzmaßnahmen, helfen auch im Falle eines Cyber-Angriffs einen kühlen Kopf zu bewahren. Durch das Zusammenspiel von Managementsystemen und technischen Schutzmaßnahmen kann eine effektive und umfassende Cyber-Sicherheit aufgebaut werden.

- Ist Ihr IT-Sicherheitskonzept wasserdicht?

- Haben Sie alle unternehmensspezifischen IT-Risiken erfasst und behandelt?

- Gibt es entsprechende Notfallpläne für den Fall eines Cyber-Angriffs?

- Wurden die Prozesse von unabhängiger Seite überprüft?

Leistungen IT-Security Management

Cyber Security Intelligence bietet Ihnen Beratung, Unterstützung sowie die Implementierung verschiedener Methoden des IT-Sicherheitsmanagements. Dabei legen wir besonderen Wert auf den Wissenstransfer, damit Sie die Managementsysteme kontinuierlich selbst an Ihre Prozesslandschaft anpassen und so Ihre IT-Sicherheit kontinuierlich weiterentwickeln können.

- IT-Risikomanagement:

- Risikoidentifikation

- Risikobewertung

- Risikobehandlung

- Information Security Management Systeme:

- IT-Grundschutz

- ISO/IEC 27001

- IT-Disaster Recovery:

- Infrastrukturanalyse

- IT-Notfallkonzept

- Notfallübungen

- IT-Sicherheitskonzept

Verbessern Sie Ihre Cybersicherheit durch effektive proaktive und reaktive Prozesse!

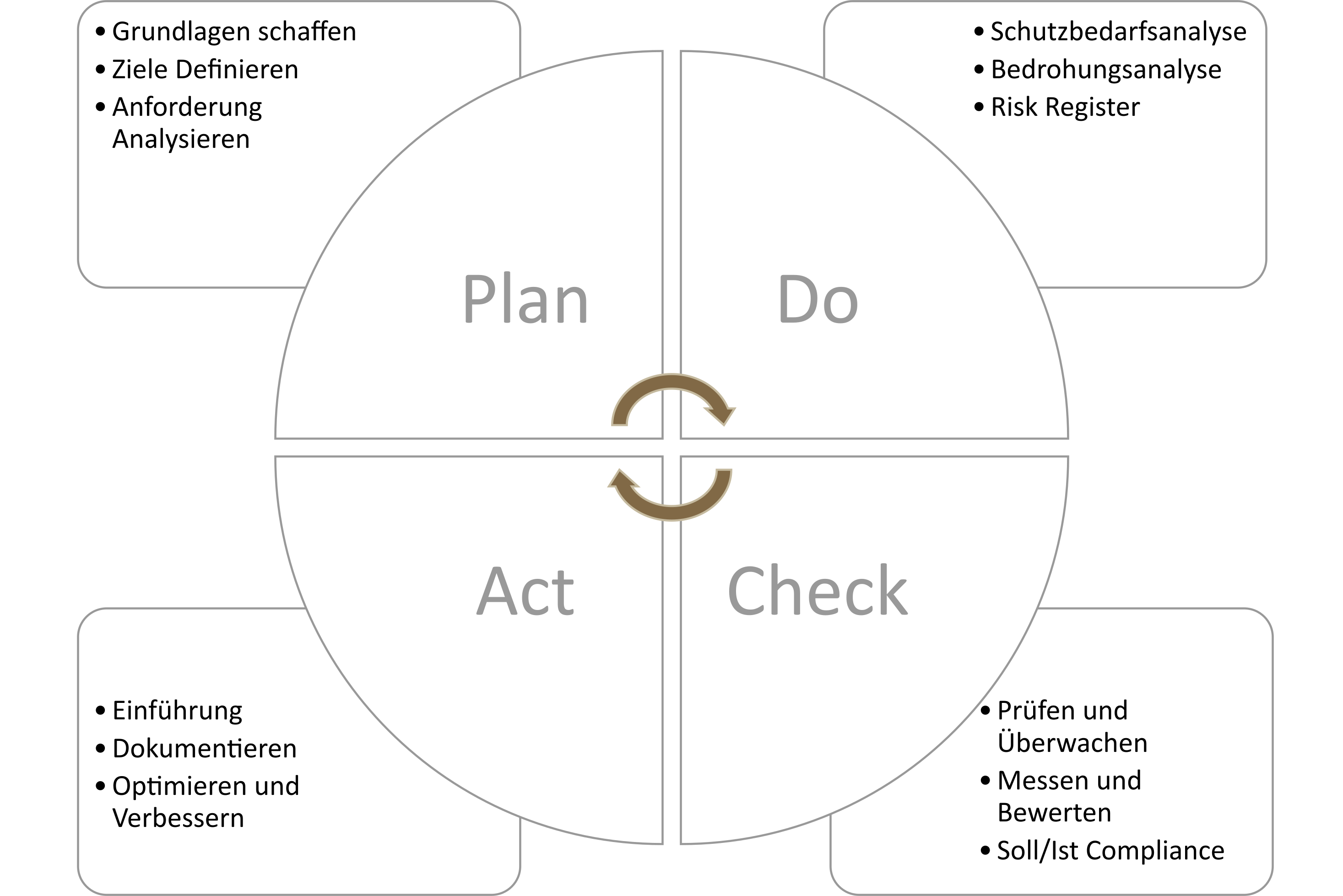

PDCA-Zyklus

Unsere Ziele erreichen wir durch eine enge Zusammenarbeit mit dem Kunden und die Anwendung des PDCA-Modells. Am Anfang steht immer die Frage: Was ist das Ziel? Entsprechend schaffen wir die Voraussetzungen, um Maßnahmen wie z. B. ein IT-Notfallhandbuch oder IT-Risikomanagement umzusetzen. Dabei orientieren wir uns am bewährten PDCA-Zyklus, um sicherzustellen, dass die Umsetzung der Maßnahmen erfolgreich ist und die Ziele des Kunden erreicht werden.