Entdecken Sie die Verwundbarkeit Ihrer IT, bevor es ein Angreifer tut

Pentest in Bremen

zum Schutz Ihrer IT-Systeme

Was ist ein Pentest?

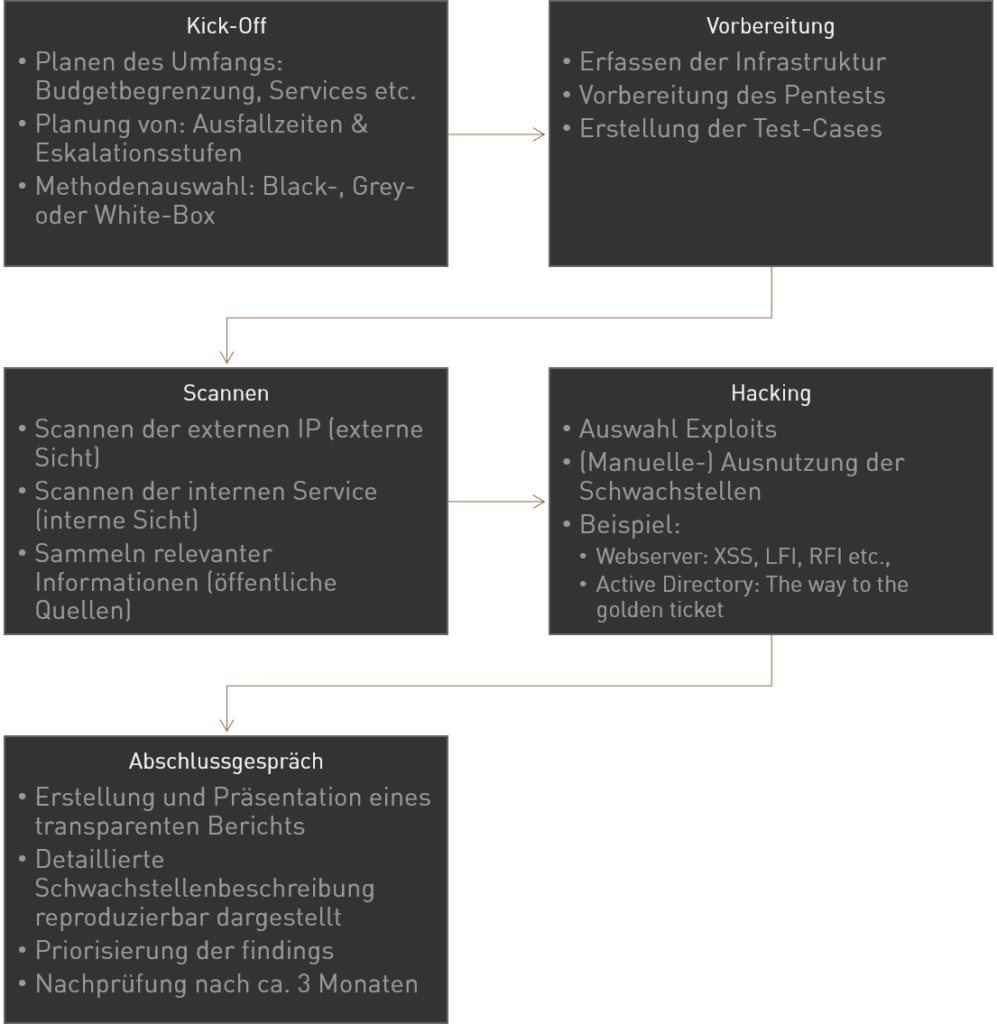

Mit einem Pentest ermitteln wir das Angriffspotenzial Ihrer IT-Infrastruktur, indem wir uns in die Lage eines Angreifers versetzen und einen kontrollierten Cyberangriff auf Ihre IT-Systeme durchführen. Nach einem Schwachstellenscan prüfen wir, wie weit wir in die Systeme eindringen und welchen potentiellen Schaden wir anrichten können.

Ein Pentest ist somit ein gutes proaktives Mittel um sich vor einen Cyberangriff zu schützen.

Im Vergleich zu einem IT-Sicherheitsaudit (defensiv) ist ein Pentest ein offensives Mittel, um Schwachstellen zu identifizieren und auszunutzen. Er kann aber auch für die Erfüllung der ISO 27002 Control „12.6 Technical vulnerability management“ verwendet werden.

Sind Ihre Daten leicht zu stehlen?

Wir bewerten die „findings“ nach Kritikalität und präsentieren Ihnen eine maßgeschneiderte Lösung. Beispielsweise können gefunde Schwachstellen durch Härtungsmaßnahmen geschlossen werden.

Informieren Sie sich kostenlos in einer Erstberatung!

Pentest Methoden

Bei der Durchführung orientieren wir uns an Branchenstandards:

Ethisches Vorgehen gehört zu unserem Grunsatz!

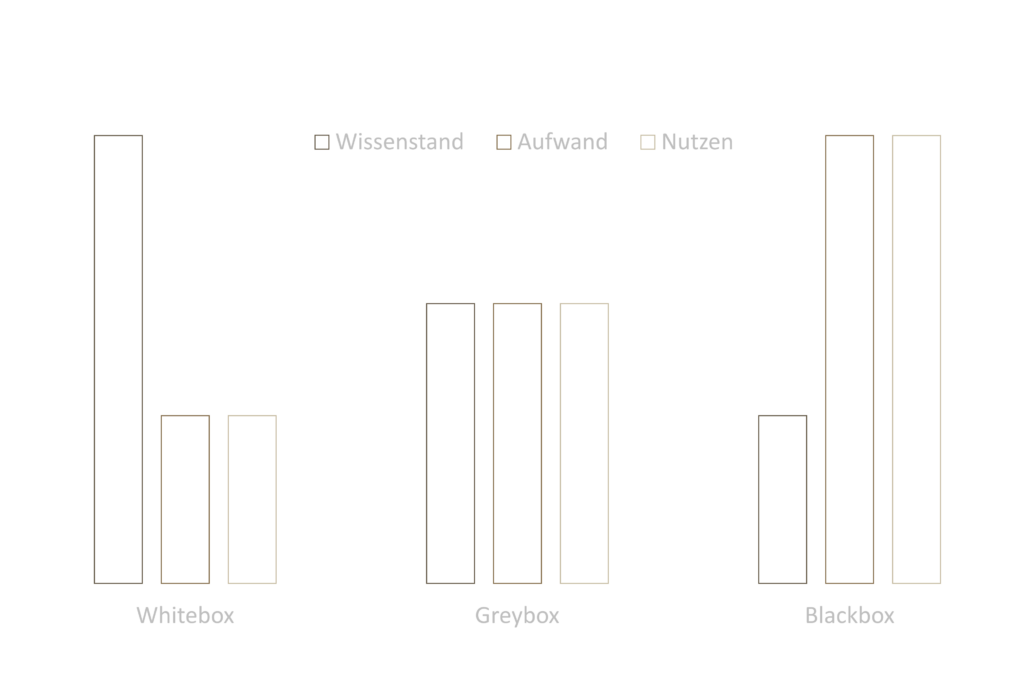

Wir kombinieren unser aktuelles Hacking-Knowhow mit fortschrittlichen Vorgehensmodellen und führen Penetrationstests auf Wissensbasis von White-, Grey- oder Blackbox durch.

Unsere Produktunabhängigkeit garantiert Ihnen ein objektives und unabhängiges Ergebnis. Unsere Pentestspezialisierung sind Active-Directory, Netzwerk, Privilege Escalation (NT, Unix), Cloud & Webapplication.

Abhängig davon mit welchen Wissenstand über die Infrastruktur in Pentest absolviert wird, spricht man vom White-, Grey- oder Blackbox. Sie unterscheiden sich in Aufwand und Nutzen und sind abhängig von den Kundenforderungen.

Qualitativer Vorsprung – fairer Preis

Unsere Pentester von Cyber Security Intelligence sind durch spezialisierte Ausbildungen, praktische Erfahrungen, Zertifizierungen (OSCP Standard) und regelmäßige Weiterbildungen vielseitig qualifiziert. Dadurch können wir Ihnen eine höhere Qualität als manch andere Anbieter garantieren – und das zu einem fairen Preis! Wir verkaufen keine Schwachstellenscans, sondern echte Pentest!

Vertrauen Sie auf unsere Expertise und erhalten Sie die bestmögliche Cyber Security für Ihr Unternehmen.

Qualitätssicherung

Wir sind dank regelmäßiger Schulungen in Hacking Labs wie HackTheBox, wo wir zu den besten 1% gehören, immer auf dem neuesten Stand der Technologie bzw. Bedrohungslandschaft. Zertifizierungen wie der OSCP gehören zu unserem Qualitätsstandard.