-

TLSTestTool TaSK vom BSI für den Kryptografiecheck Part 2

Valentin Schmidt

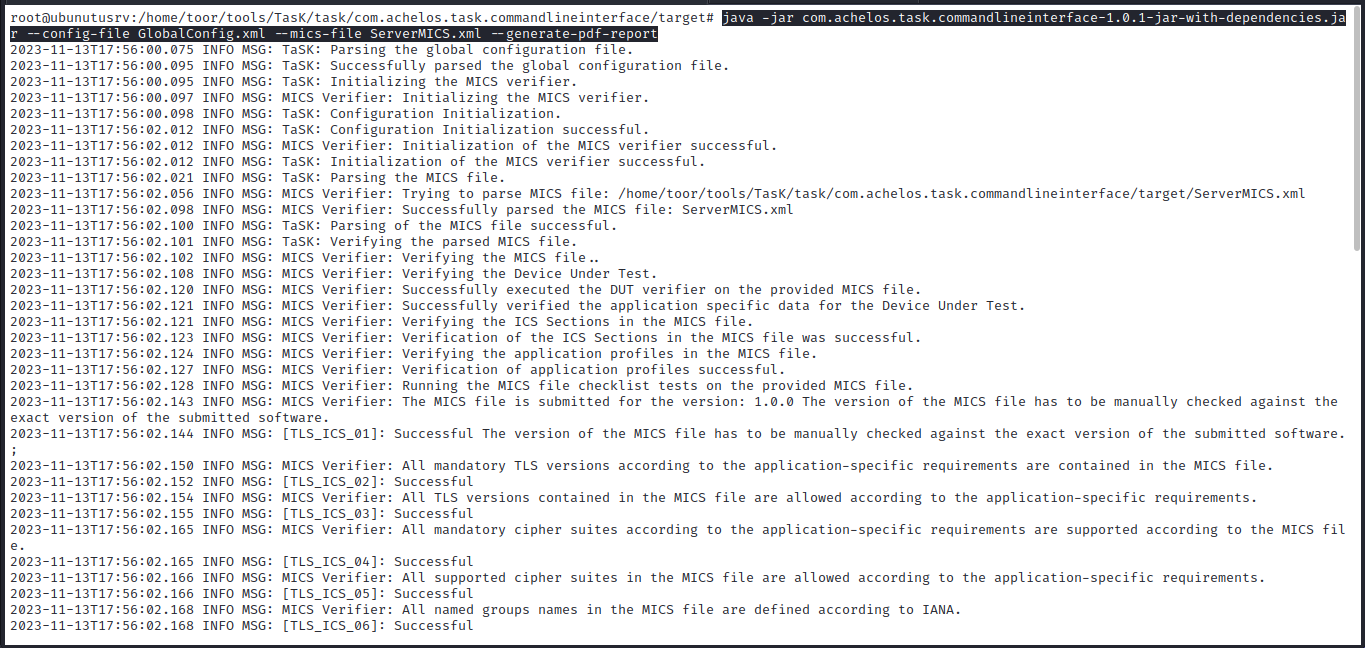

Allgemeines Das TLSTestTool TaSK des BSI ist ein wertvolles Werkzeug, um die eigenen kryptographischen Verfahren zu überprüfen und damit ein Kryptographiekonzept zu erstellen. Insbesondere für Unternehmen, die unter die NIS2 fallen, wird dies zur Pflicht. Gemeinsam mit unserem Partner, einem Netzwerkingenieur der Bundeswehr, zeigen wir Ihnen, wie Sie das Tool unter Linux (+Docker), FreeBSD (+Jail)…

-

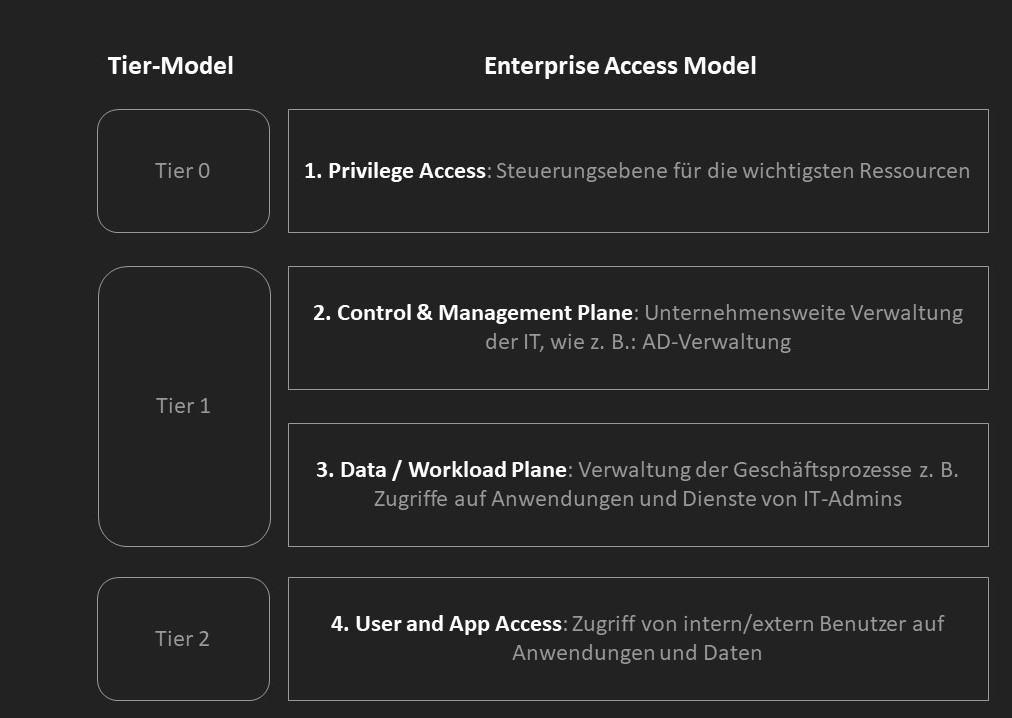

Enterprise Access Model

Valentin Schmidt

Das Enterprise Access Model baut auf dem 3-TIER-Modell auf und soll die Verwaltung von Berechtigungen und den Zugriff auf AD-Ressourcen weiter verbessern sowie neue Anforderungen in Unternehmen berücksichtigen. Um das Modell zu verstehen, ist es notwendig, einen Blick auf das alte 3-Tier-Modell zu werfen. Beide Modelle stellen best practices von Microsoft dar, wie Priviliged Access…

-

Post-Quantum-Kryptographie

Valentin Schmidt

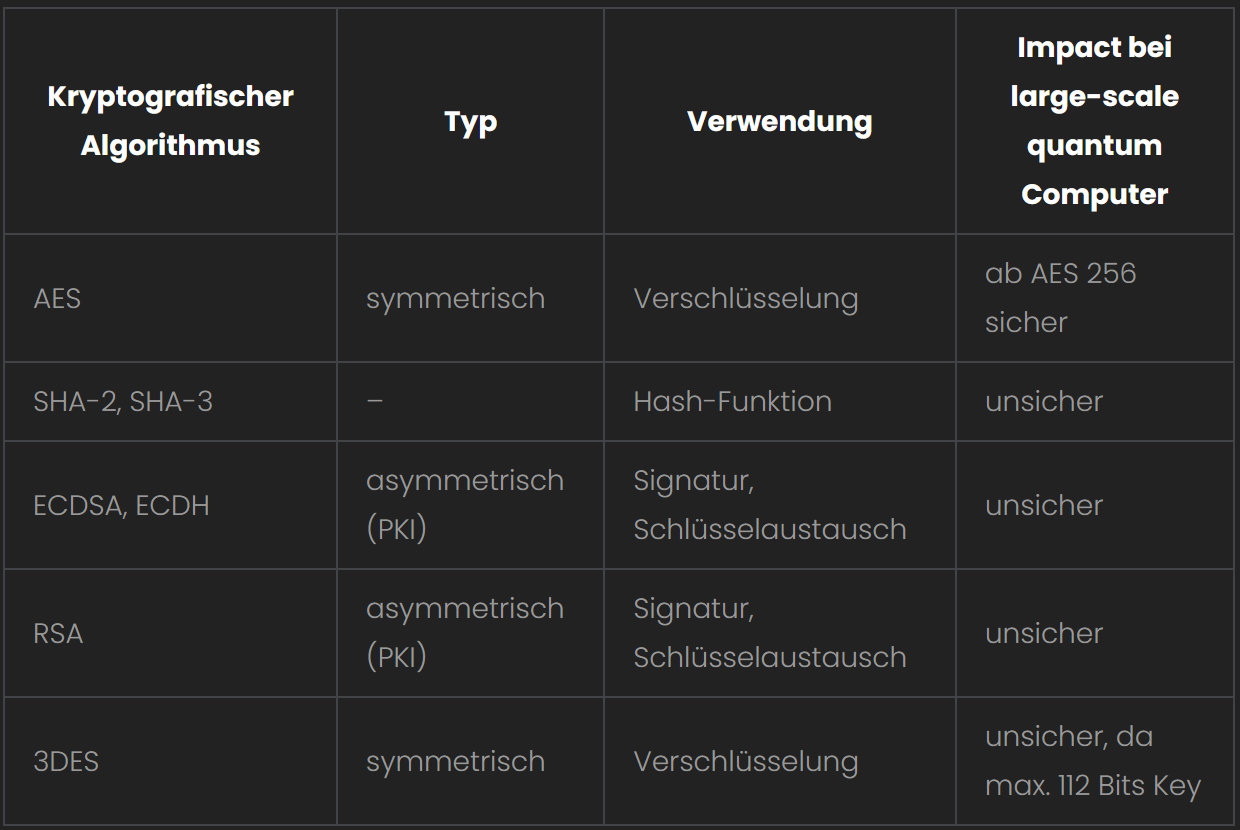

Quatencomupting und Kryptographie In den letzten Jahren wurde viel über die Möglichkeiten von Quantencomputern geforscht. Diese Technologie nutzt quantenmechanische Phänomene, um mathematische Probleme zu lösen, die für herkömmliche Computer schwierig oder unlösbar sind. Schwer lösbare mathematische Probleme und Aufgaben bilden aber auch die kryptographische Grundlage für Verschlüsselungs- und Signaturverfahren. Insbesondere die asymmetrische Kryptographie mit öffentlichem…

-

IT-Security und Wirtschaftlichkeit: Webvortrag

Valentin Schmidt

Im Rahmen der Vortragsreihe „Security und Wirtschaftlichkeit“ der Initiative Niedersachen Digital des Innenministerium Niedersachsens in Zusammenarbeit mit der Hochschule Hannover hielt Valentin Schmidt einen Vortrag über kosteneffiziente Cybersicherheit.