Das Enterprise Access Model baut auf dem 3-TIER-Modell auf und soll die Verwaltung von Berechtigungen und den Zugriff auf AD-Ressourcen weiter verbessern sowie neue Anforderungen in Unternehmen berücksichtigen. Um das Modell zu verstehen, ist es notwendig, einen Blick auf das alte 3-Tier-Modell zu werfen. Beide Modelle stellen best practices von Microsoft dar, wie Priviliged Access innerhalb einer z. B. Active Directory funktioniert.

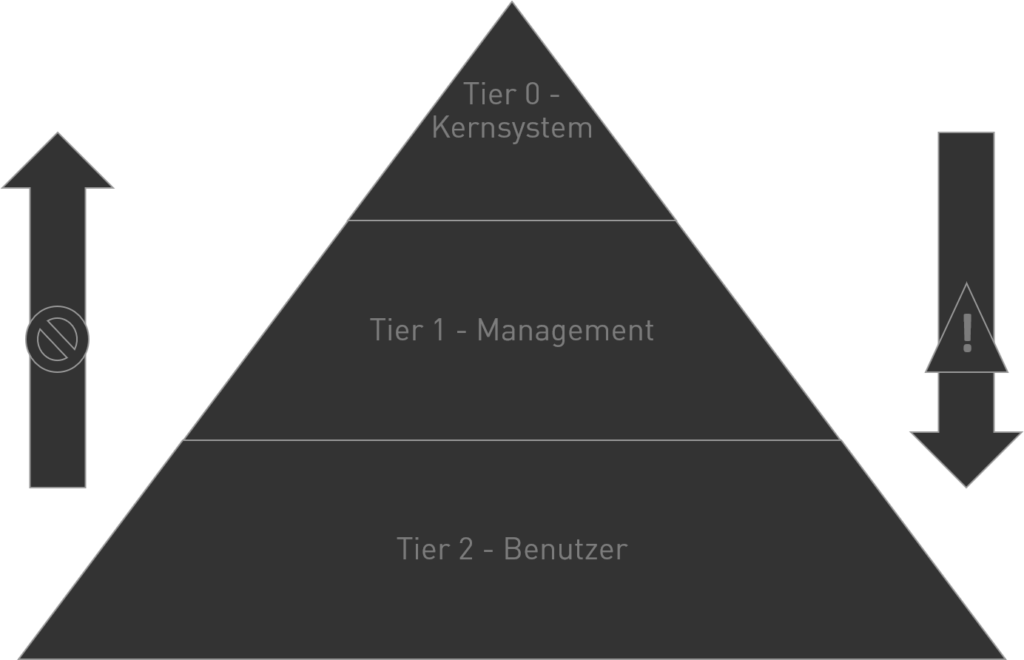

3-Tier Model

Das 3-Tier Modell beschreibt drei ebenen wie Berechtigungen zu gestalten sind um z. B. priviliged escalation während eines Cyberangriffs zu verhindern. Die drei Ebenen des Berechtigungsmodells sind:

- Tier 0 – Das Kernsystem: Diese Ebene enthält die kritischsten AD-Ressourcen, wie z. B. das AD-Schema, Domänencontroller und wichtige AD-Konten. Nur sehr wenige Benutzer sollten auf diese Ebene Zugriff haben, da ein unbefugter Zugriff auf diese Ressourcen schwerwiegende Auswirkungen auf die Sicherheit der AD-Umgebung haben kann (z.B. Golden Ticket). Der Zugriff erfolgt über ein dediziertes Netzwerk und Workstation.

- Tier 1 – Das Management: Diese Ebene enthält die AD-Ressourcen, die zur Verwaltung der AD-Umgebung erforderlich sind, z. B. AD-Administratorkonten, Gruppenrichtlinienobjekte (GPOs) und AD-Management-Tools. Benutzer, die für die Verwaltung der AD-Umgebung verantwortlich sind, sollten Zugriff auf diese Ebene haben, jedoch nur, wenn sie die erforderlichen Berechtigungen besitzen.

- Tier 2 – Die Benutzer: Diese Ebene enthält die AD-Ressourcen, auf die Benutzer für ihre tägliche Arbeit zugreifen, z.B. freigegebene Ordner, Drucker und Anwendungen aber auch Workstations etc. Benutzer sollten nur Zugriff auf die Ressourcen in dieser Ebene haben, die sie benötigen, um ihre Arbeit auszuführen. Da die Schicht als „kompromittierbar“ gilt, sollten hier nie Tier-0 oder Tier-1 Accounts angemeldet werden.

Wie bereits in der Zeichnung zu erkennen ist, stellt das Modell sicher, das Zugriffe von einer niedrigeren auf eine höhere Sicherheitsdomain ausgeschlossen sind (z. B. Benutzer -> Admin). Zusammenfassend lässt sich sagen, dass das 3-TIER-Berechtigungsmodell ein wichtiger Bestandteil der AD-Sicherheitsstrategie von Microsoft ist und dazu beitragen kann, die Sicherheit der AD-Umgebung erheblich zu verbessern. Das Modell stellt sicher, dass Benutzer und Gruppen nur die Berechtigungen erhalten, die sie für ihre Arbeit benötigen, wodurch das Risiko von unberechtigten Zugriffen und Berechtigungserweiterungen verringert wird. Jede Ebene des Modells verfügt über ein eigenes Managementsystem mit dedizierten Benutzern, was im Falle eines Cyber-Angriffs den Schaden verringert. Ein Vorteil des Modells kann daher sein, dass es die Ausbreitung von Ransomware-Angriffen erschwert.

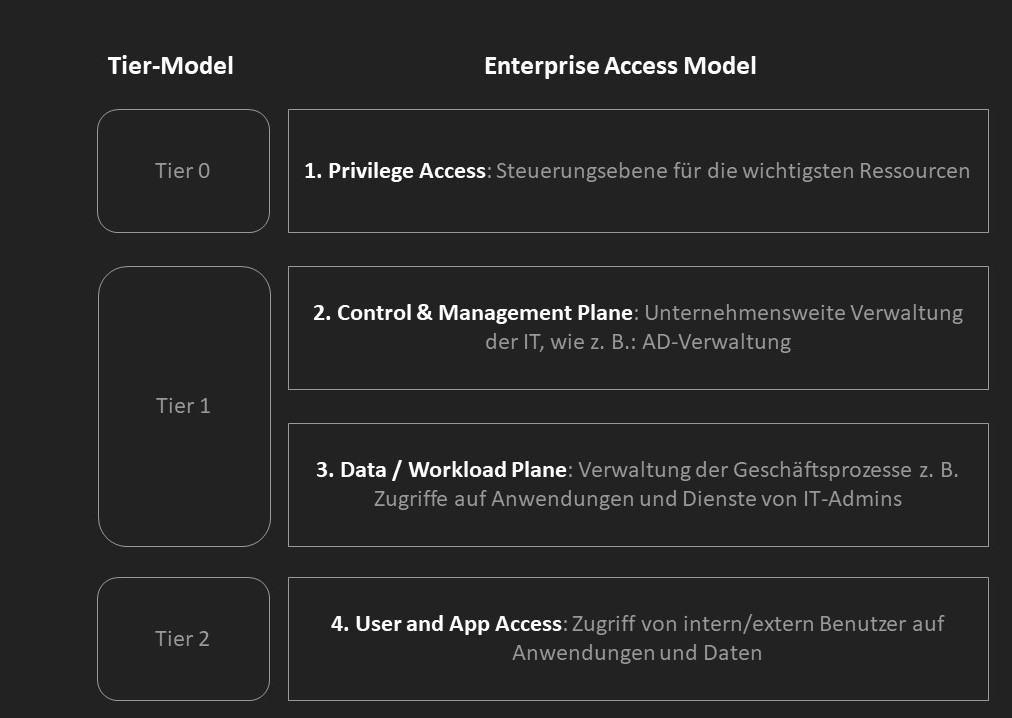

Enterprise Access Model

Das Enterprise Access Model geht einen Schritt weiter und unterteilt die AD-Infrastruktur in vier Ebenen. Die vier Ebenen des Modells sind:

- Priviliged Access (Stammressourcen): Diese Ebene enthält die wichtigsten AD-Ressourcen. Der Zugriff sollte auf ein Minimum beschränkt sein und nur den am höchsten privilegierten Benutzern gewährt werden, die für die Verwaltung der AD-Umgebung verantwortlich sind. Diese Schicht ist vergleichbar mit Tier-0 beinhaltet aber auch Netzwerke etc.

- Control & Management Plane (Verwaltung): Diese Ebene enthält die AD-Ressourcen, die zur Verwaltung der AD-Umgebung erforderlich sind, z.B. AD-Administratorkonten, Gruppenrichtlinienobjekte (GPOs) und AD-Management-Tools.

- Data/Workload Plane (Geschäftsprozesse): Diese Ebene enthält die AD-Ressourcen, die für die Geschäftsprozesse benötigt werden wie die Authentifizierung und Autorisierung für Anwendungen und Dienste in der AD-Infrastruktur. Zugriff auf diese Schicht wird von Anwendungsentwicklern und IT-Administratoren benötigt, die Anwendungen und Dienste bereitstellen und konfigurieren.

- User and App-Access (Benutzer): Diese Ebene enthält die eigentlichen Daten und Anwendungen, auf die Benutzer zugreifen müssen. Zugriff auf diese Schicht wird von Endbenutzern benötigt, um auf die Anwendungen und Daten zuzugreifen, die sie für ihre Arbeit benötigen.

Fazit

Das alte Tier-Modell konzentrierte sich vor allem die unautorisierte Eskalation von Berechtigungen in einer lokalen Active-Directory-Umgebung. Das neue Modell berücksichtigt die modernen Anforderungen von Unternehmen, in denen Ressourcen und Benutzer sowohl intern als auch extern verteilt sind (Home Office/Büro, Cloud/On-Premise etc.)

Die Tier-0-Ebene wird zu einer Steuerungsebene erweitert. Diese Ebene befindet sich in einem eigenen Domain-Forest. Der Zugriff auf diese Ebene erfolgt über einen One-Way-Trust zum entsprechenden Login-Forest.

Die bisherige Tier-1-Ebene wird in zwei Bereiche aufgeteilt: Control/Management und Data/Workload Plane. Diese Aufteilung stellt sicher, dass der Fokus auf dem Schutz geschäftskritischer Systeme und administrativer Rollen liegt, die einen hohen geschäftlichen Wert, aber nur eine begrenzte technische Kontrolle haben.

Quellen:

https://www.msxfaq.de/windows/sicherheit/tier_012_security.htm